写作原因

最近我一直在关注这个网站,本来已经道完歉了打算翻篇了,奈何这位我实在忍不了他神论了,特摘取一些写个文章。

本文主要基于以下回答解读:拥有无限扩展能力,功能超全的导航搜索网站(专利保护,第一次访问需下载文件有点慢),推荐些推广方法哈?

HTTPS不重要?

错,SSL很重要。

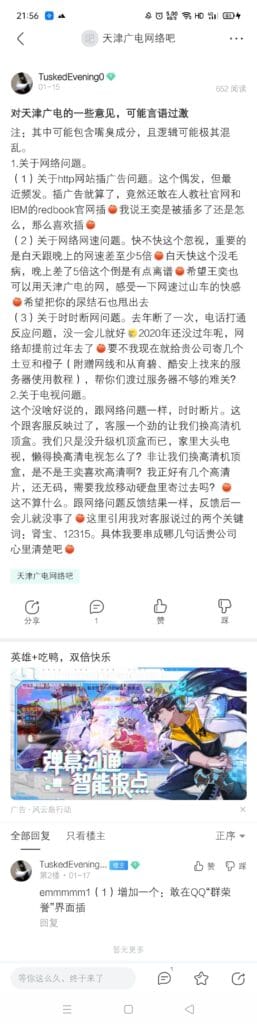

如果你看过我骂广电广大炮广断网广没六广五十兆超级小广广just works的那(几)篇文章的话,你大概率知道,广电是有劫持的案例的。

其中有这么一张图片:

是的,这就叫劫持。

这个劫持的产生前提是这样的:

- 用户访问一个网站。

- 网站提供80和443,但未开启HSTS,访问HTTPS可以回落到HTTP。(MBRjun补充:需要HSTS Preload才能保证浏览器自动重定向,没有Preload网站需要成功通过HTTPS访问过至少一次才能知道网站有HSTS)

- 浏览器默认不会首先访问443,而是首选80。

广电在其中采用了中间人攻击(MitM),在截获HTTP数据包后往里面插入自己的广告数据,再把这个数据包重新封装后发送给用户。当然,广电可以说自己只插广告,但是如果数据包被上游的其他人截获了呢?

这就造成了一个问题:如果用户试图通过HTTP登录或注册,数据包在传输的过程中是可以被上游劫持的,劫持到的数据包可以实现重放攻击(可以将该被截获的数据包重新发送给目标服务器,以达到伪装用户操作的效果),窃取用户隐私甚至数据资产(某些情况下甚至可以向台湾地区的目标服务器投放蔡英文色图以达到在台湾地区栽赃陷害的效果)。

崩溃了用户难道可以不知道?

扯淡呢。

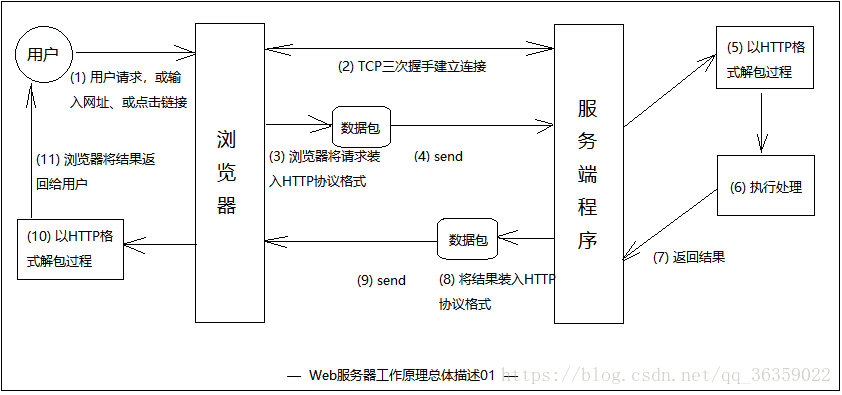

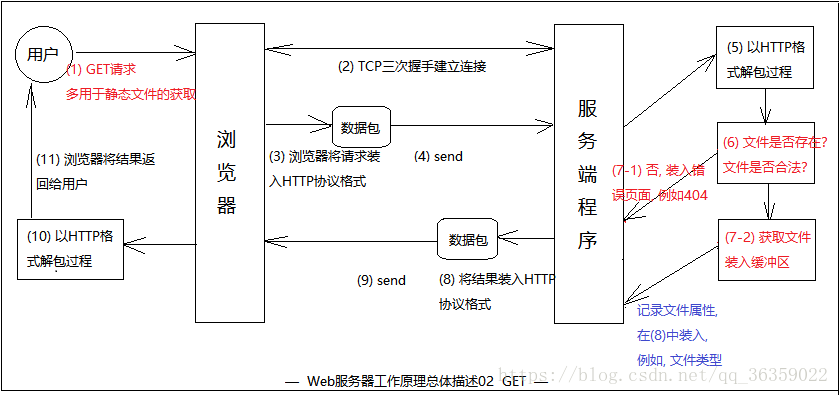

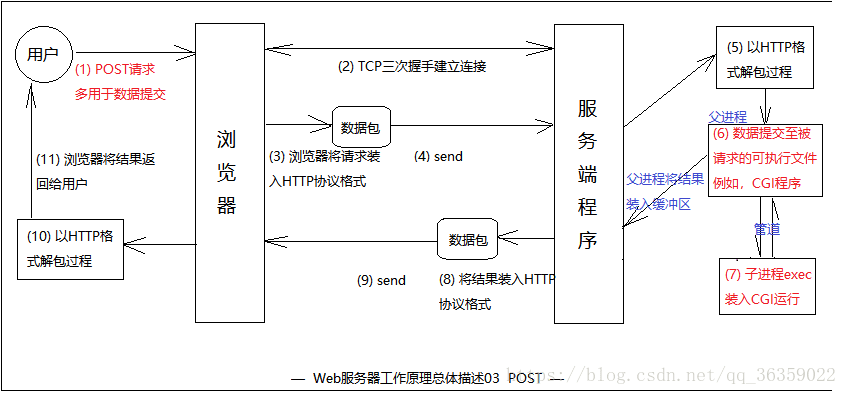

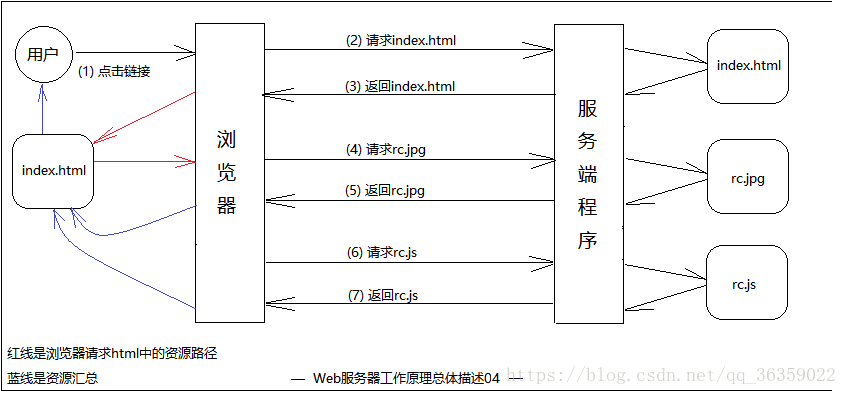

懒得画图了,找了别人的图:Web服务器工作原理详解(基础篇)

有没有发现,用户的浏览器是一直和服务端程序(IIS、Apache2、Nginx等)交互的?

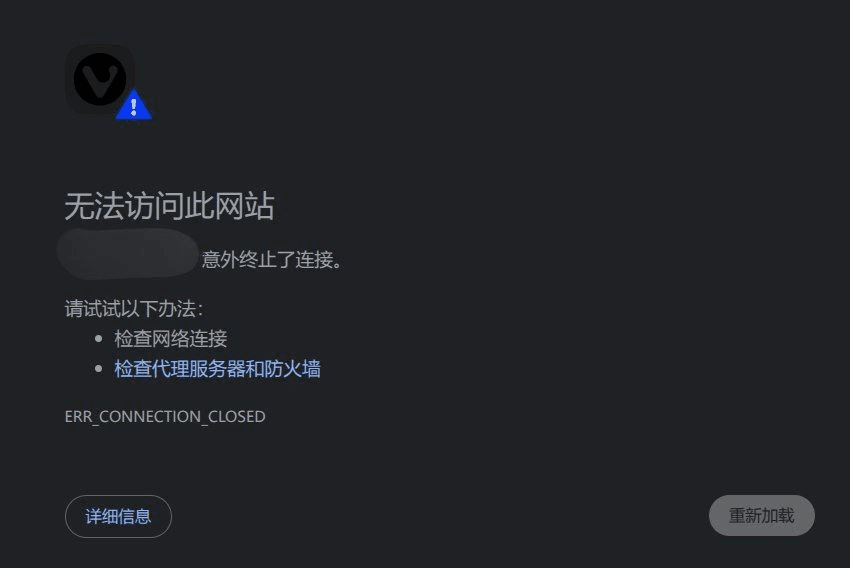

那如果服务端程序挂了,会是什么样子呢?

用户的体验是这样的:

- 用户浏览器发出请求至对应IP的对应端口

- 对应IP对应端口没人回应

- 用户浏览器重新去问

- 无人回应

- 浏览器:对面死了啦

- 用户:哦,对面宕机了

用户是可以得知网站的宕机的(具体得知方法就是访问网站),所以51soez开发者栽赃他人是真的很让人绷不住。

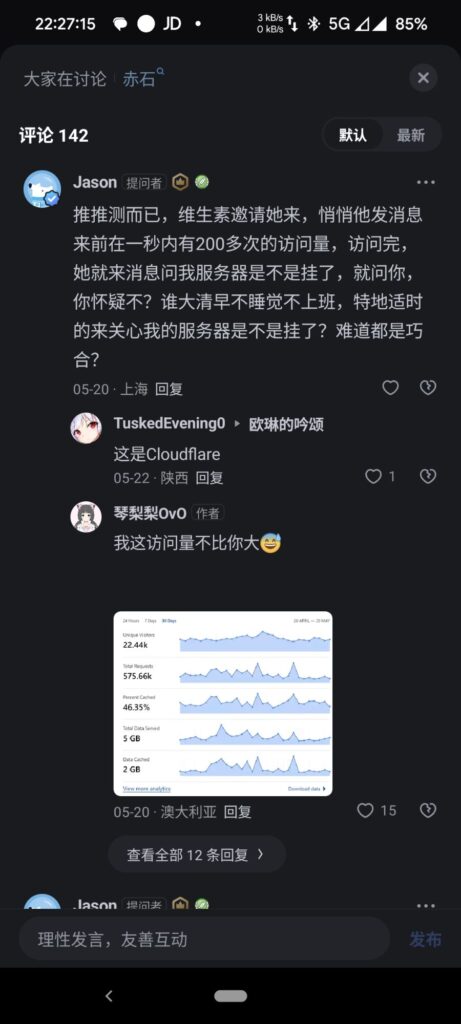

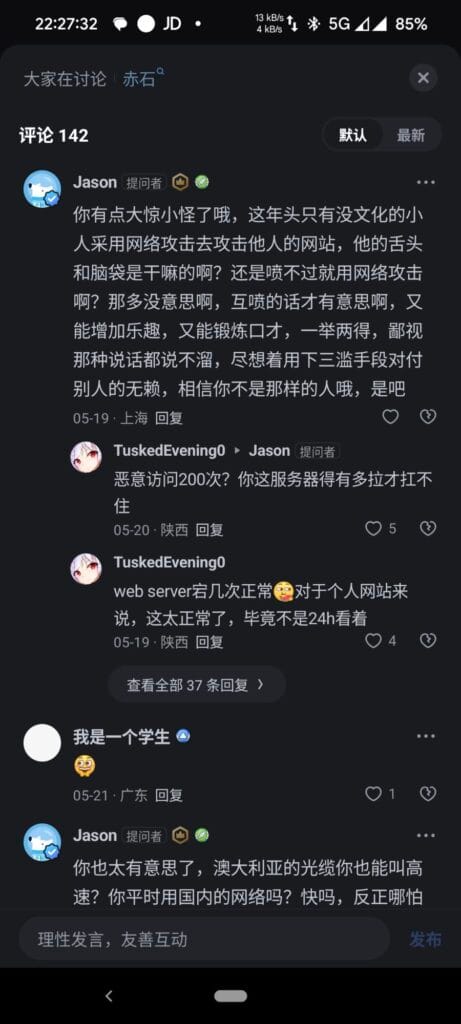

一秒几百真的撑不住?

实测,不一定。

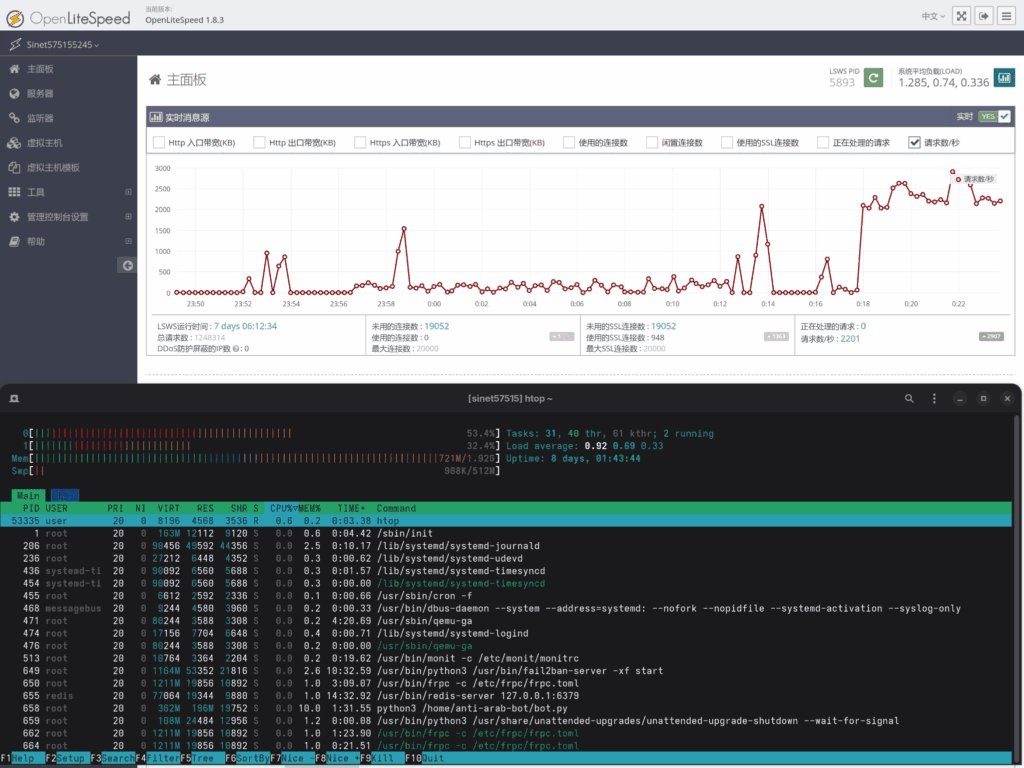

我有拿博客服务器做过压力测试(是的,就是你看到的这个博客),实测可裸扛over 2500 qps的访问。

实际情况是,我博客服务器上了CloudFlare的CDN服务,也就是说,如果真打的话,不可能才几百就扛不住。

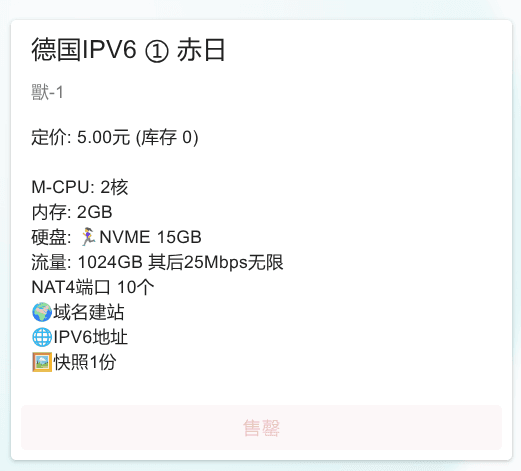

我的博客服务器使用7iNet的如下套餐。

我另外花钱买了独立IPv4。

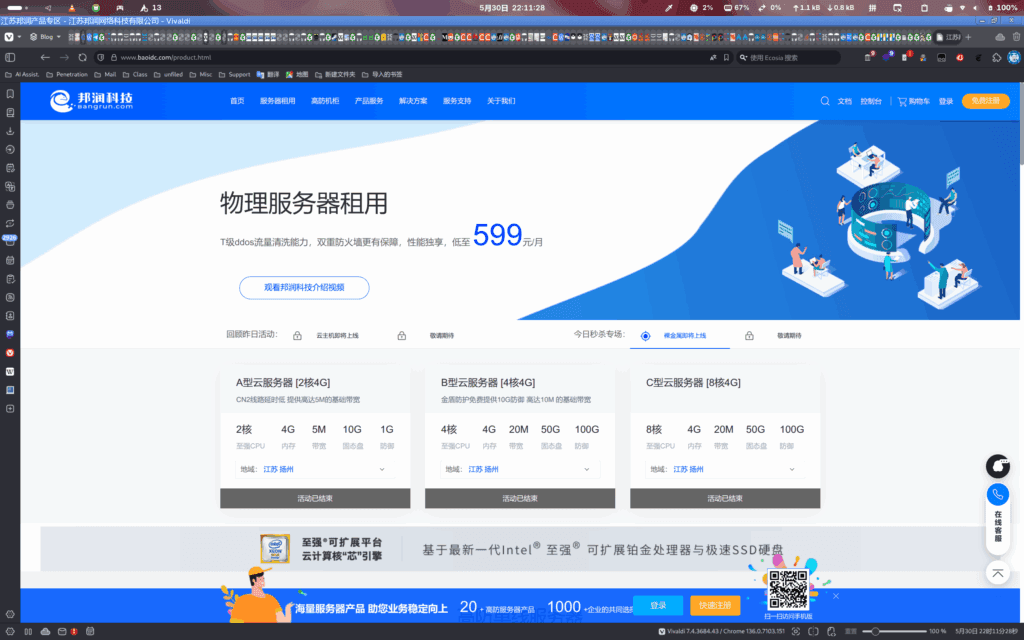

我配置算拉的对吧?来让我们看看51soez:

搜IP。

inetnum: 103.53.124.0 - 103.53.127.255

netname: Bangrunkeji

descr: Jangsu Bangrun Network Technology Co.,Ltd.

country: CN

admin-c: GF525-AP

tech-c: PP1037-AP

abuse-c: AC1601-AP

status: ALLOCATED PORTABLE

mnt-by: MAINT-CNNIC-AP

mnt-irt: IRT-BANGRUNKEJI-CN

mnt-lower: MAINT-CNNIC-AP

mnt-routes: maint-cncgroup-rr

last-modified: 2023-11-28T00:56:35Z

source: APNIC搜公司。

这就是你买的杂鱼服务器吗?你的服务器怎么连我一个月20块钱这样的杂鱼都打不过呢~

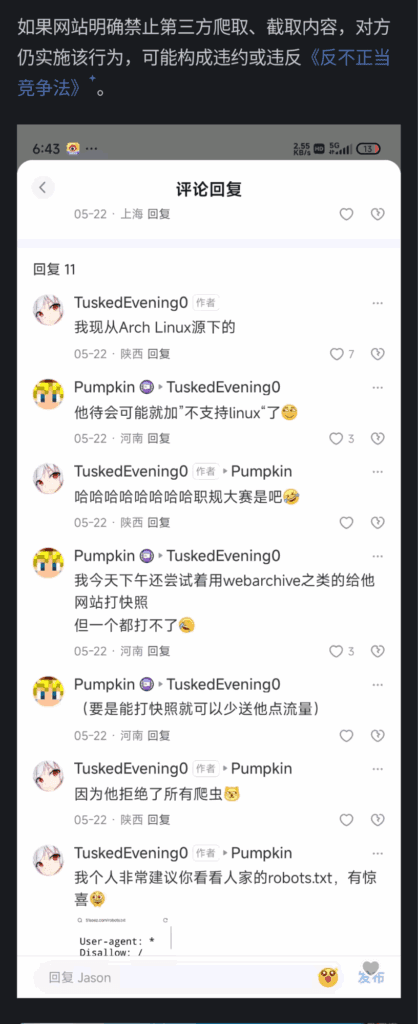

请别的爬虫来算不正当竞争吗

笑死,这问题其实取自他自己发的所谓“证据”。

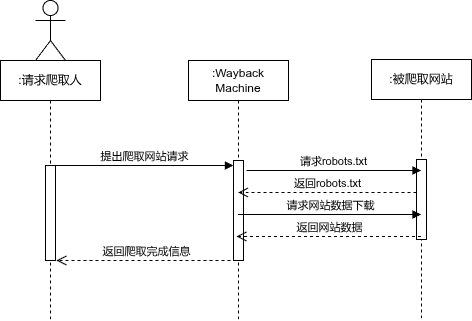

首先我们需要知道Web Archive(Wayback Machine)的工作原理。

是的,画出图来就是这样。但是为什么说爬虫没爬得呢?原因很简单……

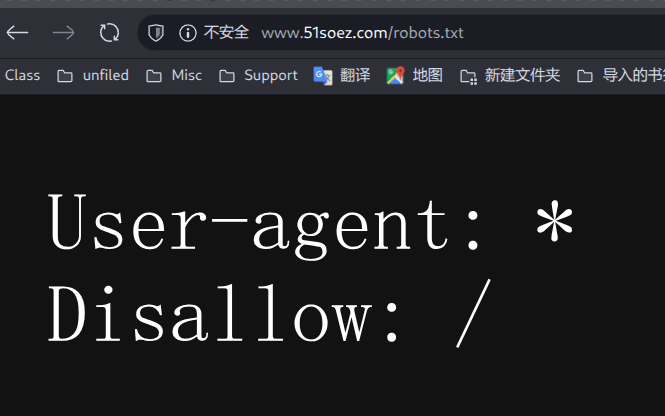

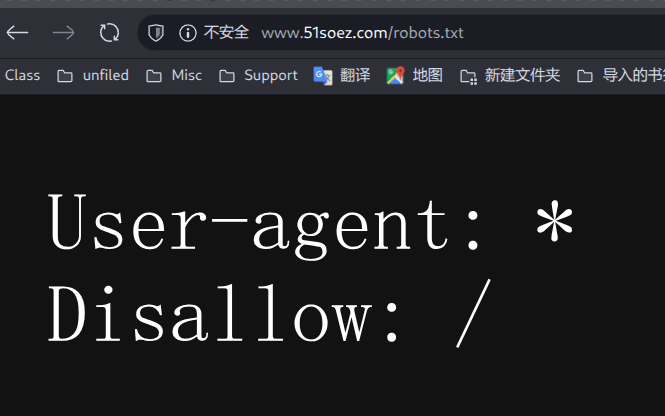

没想到吧,人家拒绝了所有爬虫!惊不惊喜,开不开心!

这还做什么SEO啊,老老实实当个深网中的一员不好吗。人甚至都没爬得,算什么不正当竞争。谈不正当竞争,你首先得有竞争啊。

其它

我不好说。WearOS,启动!

而且,图标上全是水印,我怎么感觉会有法务闻着味来呢……

我品鉴过749局。

发表回复