概述

该漏洞影响任何使用HeyTap账号体系、登录HeyTap账号的手机用户,如图一把巨剑悬在手机数据上空,等待着任何获取到HeyTap账号和密码的人触发,效果为手机格式化。

该漏洞已于2023年4月8日被他人利用、被我个人披露,但直到现在仍未完全修复。

影响范围

使用ColorOS、realme UI等基于ColorOS代码库的国行版手机。

前置依赖

- 获取目标的HeyTap账号和密码

- 特定黑箱条件(部分测试结果与反馈不一致,出现随机因素)

影响效果

目标手机被格式化。

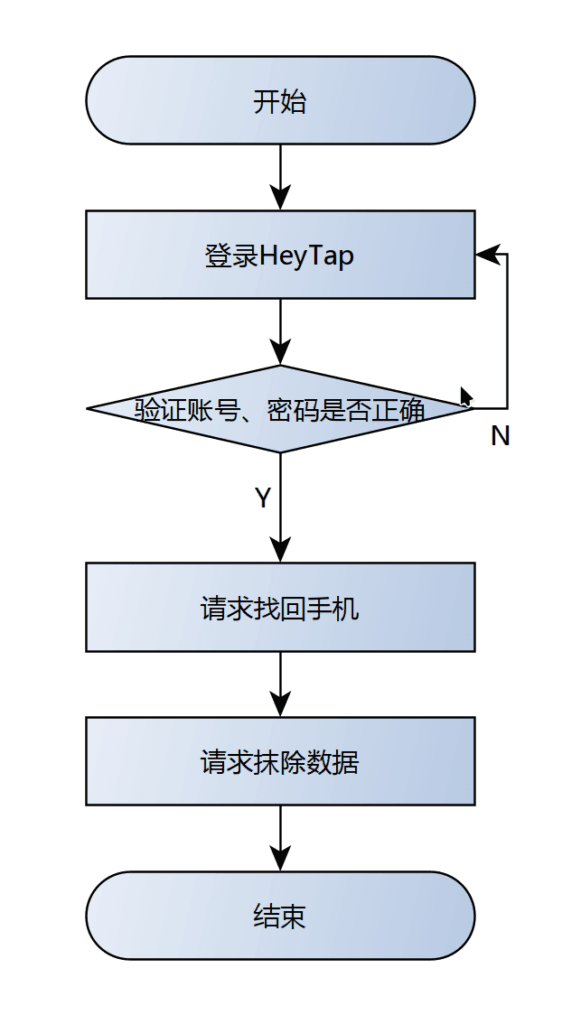

触发流程图

漏洞点在仅需获取账号和密码即可通过找回手机格式化目标。

利用案例

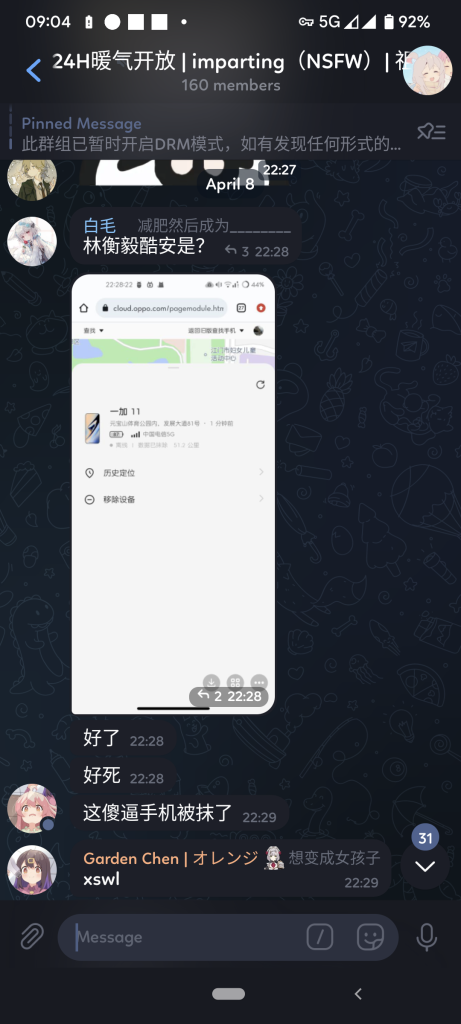

2023年4月8日被他人利用截图:

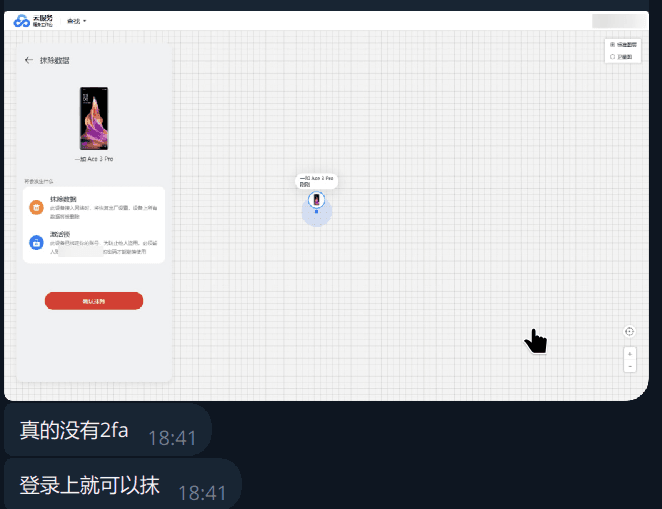

2024年12月13日群友测试截图:

建议修复方案

- 第一次异设备/异地登录增加“是否信任设备”选项:若信任设备则继续,若不信任设备则弹出2FA(双因素认证)选项。

- 取消歧视性环境检测:让整个过程变得千人一面,不会因一个人的测试结果造成整体误判。

- 自动检测密码泄漏事件及主动撞库提醒用户更改密码:避免攻击者撞库导致的更大威胁。

对此前不负责任解释的道歉

OPPO已经实装云端敏感权限验证措施,具体为:

未二次验证只允许查找手机,查找手机未二次验证只能:

1.看到手机位置

2.标记为丢失(同时发邮,未设置锁屏密码可在网页端设置,仅允许显示限定字符串,大意为捡到手机需联系对应手机号)

3.查看历史定位,最多10条记录,随机时间刻定位

4.播放铃声(手机端显示查找手机播放铃声)目前,抹除数据选项需要邮箱验证码或手机号验证码,如全部没有需申诉等1-2天。

我感谢ColorOS团队、HeyTap团队看到了对应反馈,但是我个人觉得部分权限应该再收紧些,例如如上四条中第一和三条:手机历史位置可以画出被开盒人的行动轨迹,进而确认常住地点。虽然在治安状况优良的当下,盒出常住地点已经没有任何意义,但是这也可能会给被盒人造成困扰,进而对品牌声誉造成一定影响。

测试机型为OPPO Reno,登录的我自己的号。

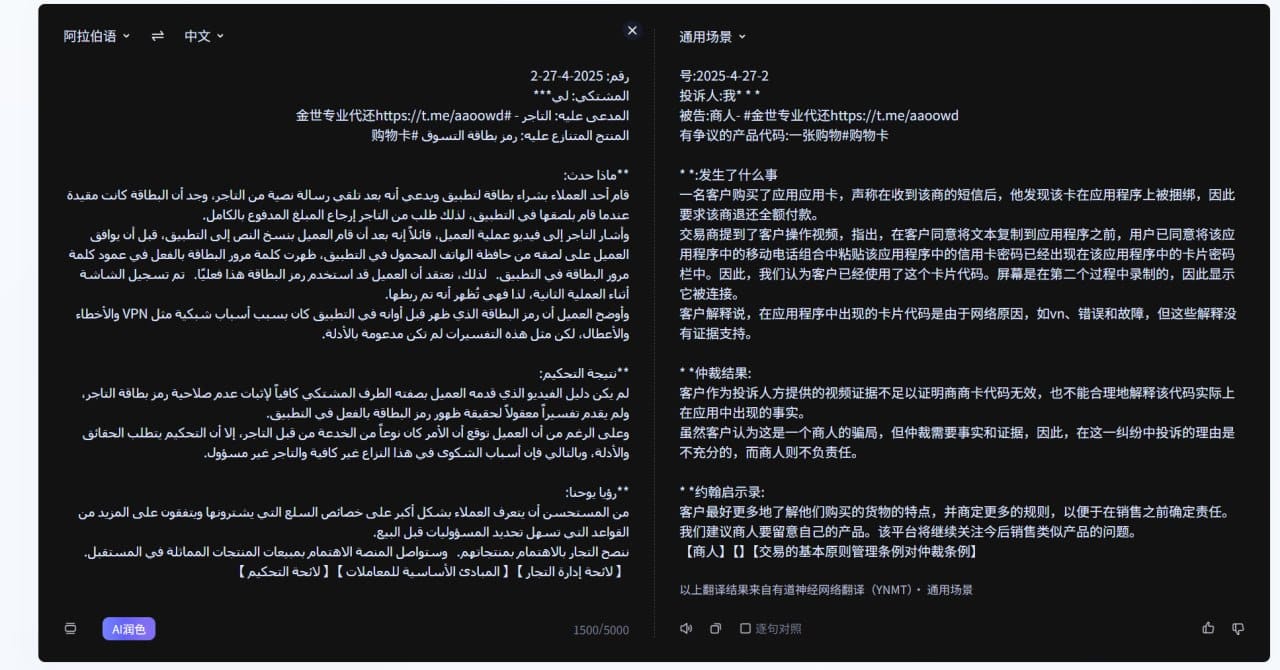

事实证明,我错了。我目前手里只有一个OPPO机子,没有做到排除变量。

在此道歉。

发表回复